20-day Trial

Política de privacidad

Blinde sus datos sensibles de sustracciones o del mal uso con el escaneo DLP de datos inactivos

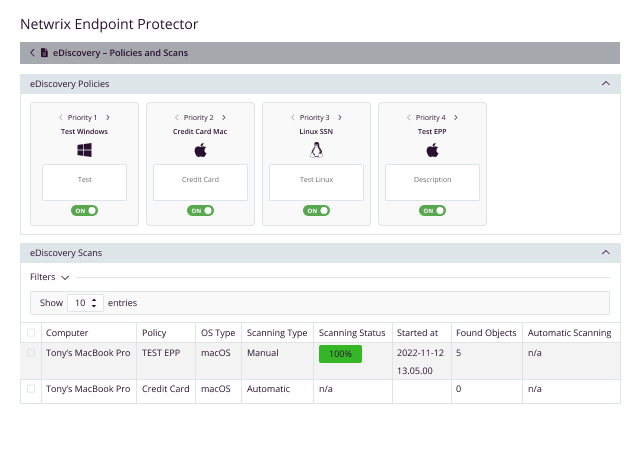

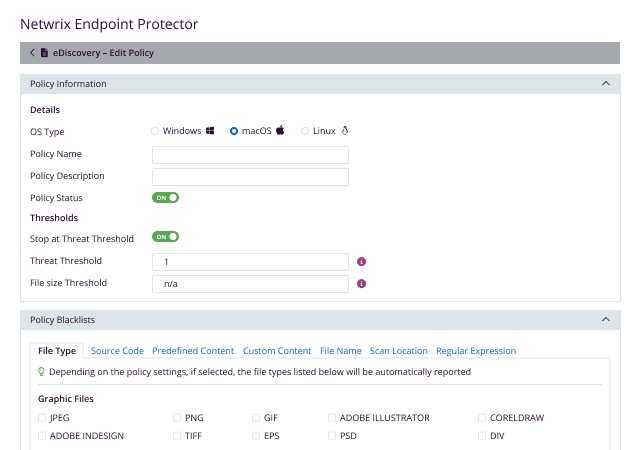

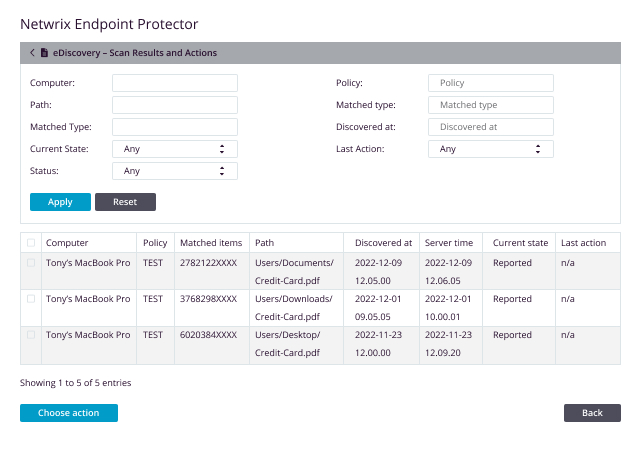

La solución eDiscovery de Netwrix, Endpoint Protector, aporta un robusto y completo enfoque para la identificación y protección de los datos sensibles almacenados en los terminales de las plataformas Windows, macOS y Linux. Sus funcionalidades de escaneo DLP de contenido y contextual aseguran que los datos sensibles no pasan por alto, aunque estén incrustados en otros ficheros o se les haya aplicado alguna técnica de compresión. Con la certificación Common Criteria EAL2, el escáner DLP Netwrix Endpoint Protector eDiscovery demuestra su compromiso con los estándares de seguridad más elevados, salvaguardando así los valiosos activos de su organización.

Características principales