20-day Trial

Política de privacidad

La solución para la gobernanza y administración de la identidad (IGA) que funciona

Garantice que los usuarios correctos tienen el acceso correcto en el momento adecuado.

Mejore la seguridad y refuerce el sentido de la responsabilidad asegurando que solo las personas o máquinas correctas tienen acceso a los recursos apropiados en el momento adecuado y por los motivos previstos.

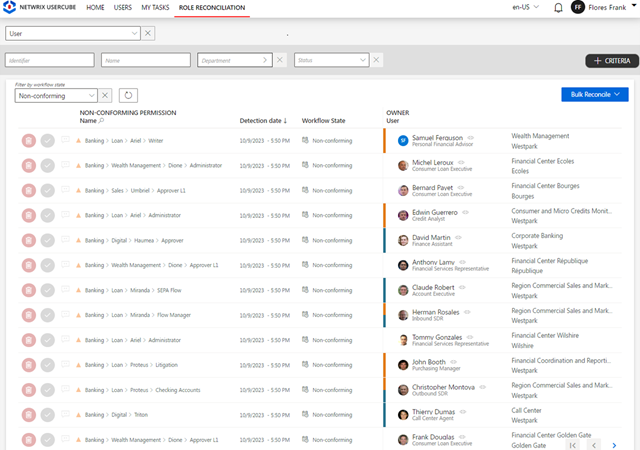

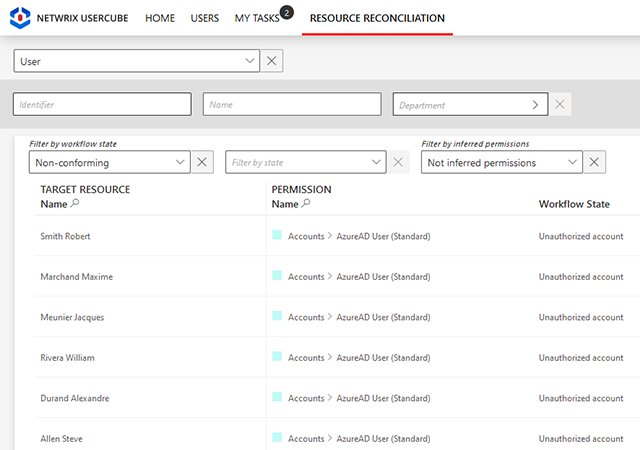

Minimice los riesgos de seguridad limitando el acceso a los datos sensibles

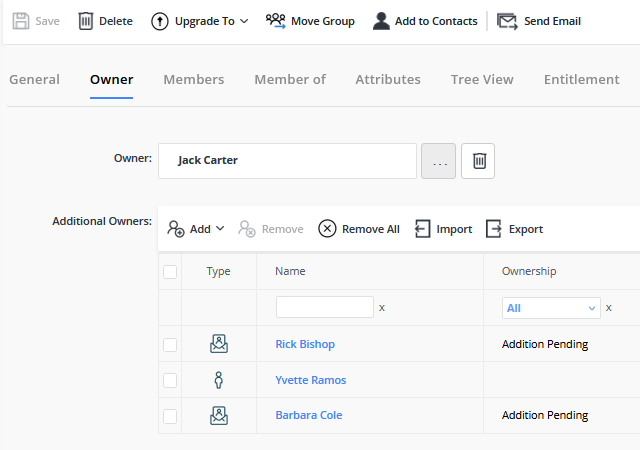

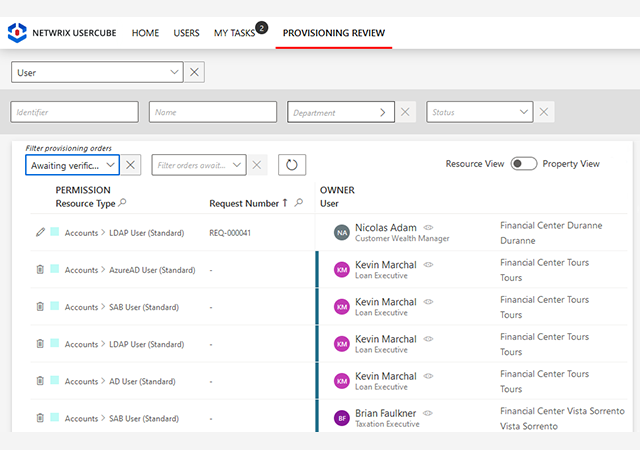

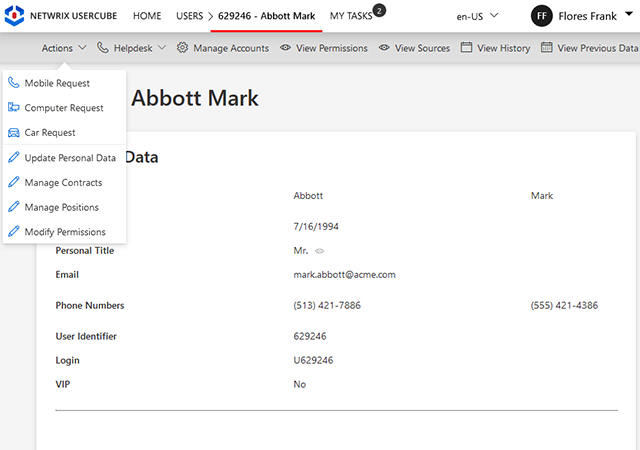

La gestión del acceso a menudo prioriza las cuentas técnicas de los usuarios sobre las identidades, dejando de lado la valiosa información que pueden proporcionar los usuarios de negocio y sobrecargando al equipo de soporte. Permita que los usuarios de negocio puedan contribuir a la gestión y gobernanza del acceso, aliviando así la carga de trabajo de los equipos de TI.

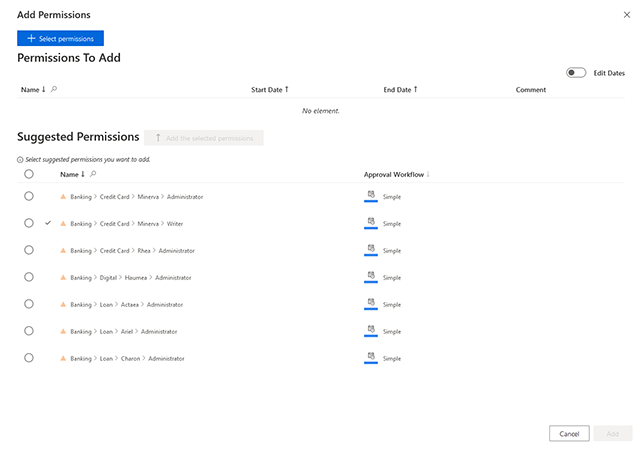

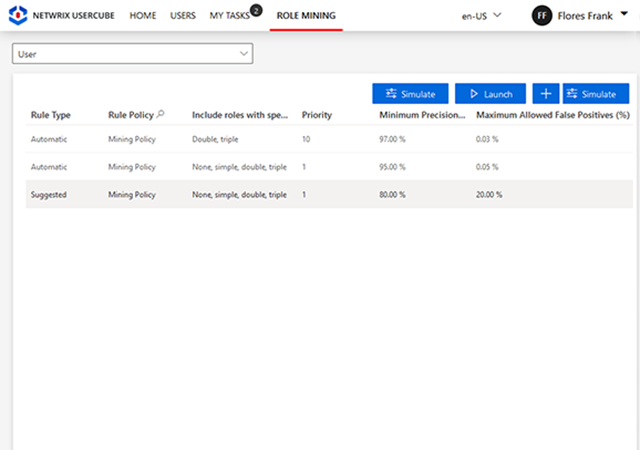

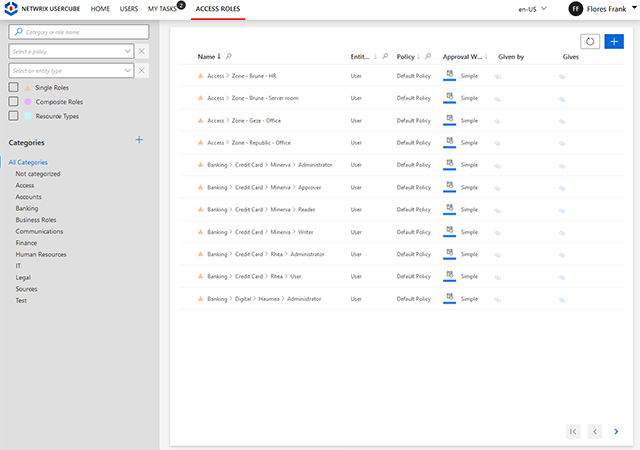

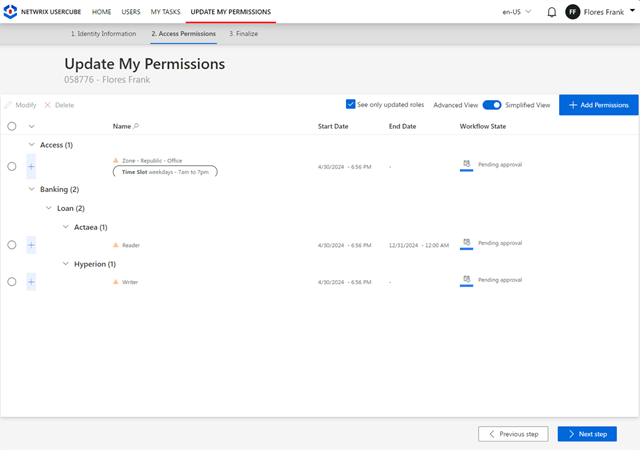

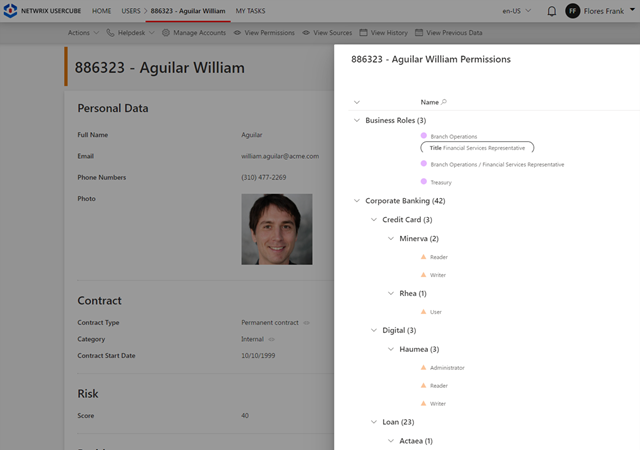

Facilite la implantación de una política muy granular en todos los sistemas mediante roles personalizados

Implante políticas robustas mediante roles personalizables en su sistema de gestión de identidades. Estos roles, ya sean de negocio o técnicos, ofrecen un control granular sobre las capacidades y la aplicación de políticas, a la vez que permiten delegar el control sobre los objetos de varios sistemas.

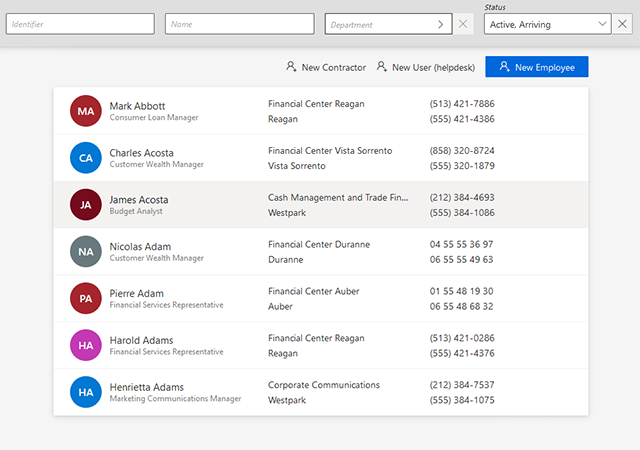

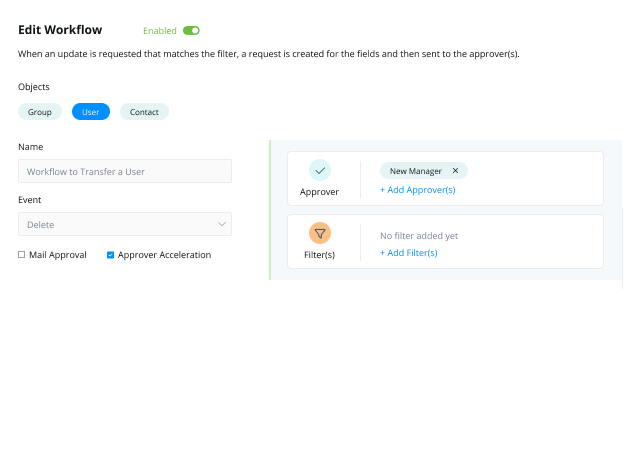

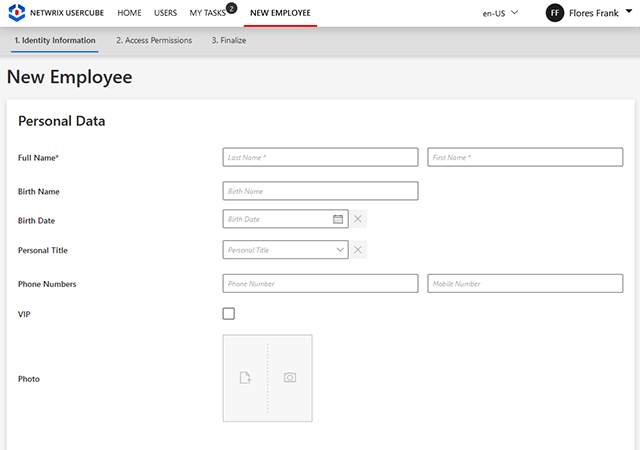

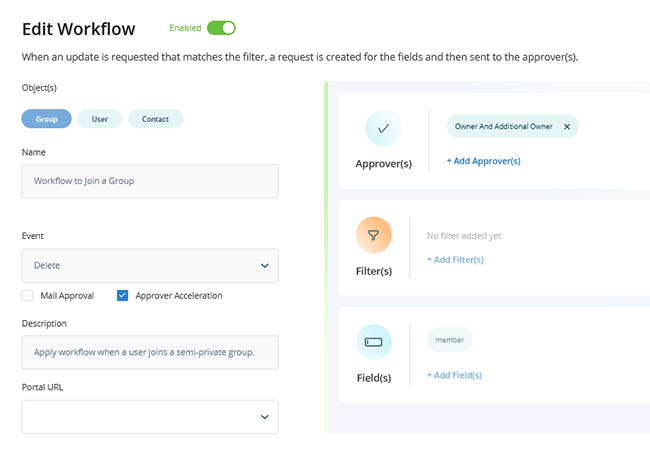

Construya flujos de trabajo que incorporen procesos automatizados y manuales y que sean auditables

Permita a los usuarios y sus gerentes solicitar acceso a través de una interfaz de autoservicio, enviando las solicitudes de aprobación a los propietarios de las aplicaciones relevantes o a los responsables de seguridad. Agilice la gestión de grupos permitiendo a los usuarios unirse y dejar grupos en función de sus roles, bajo la supervisión de los interesados pertenecientes al negocio.

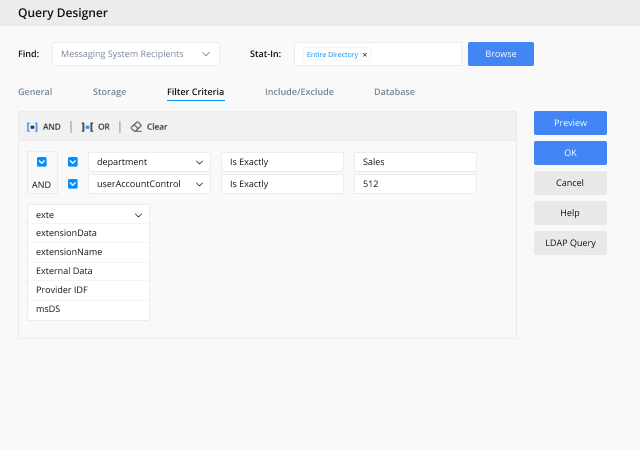

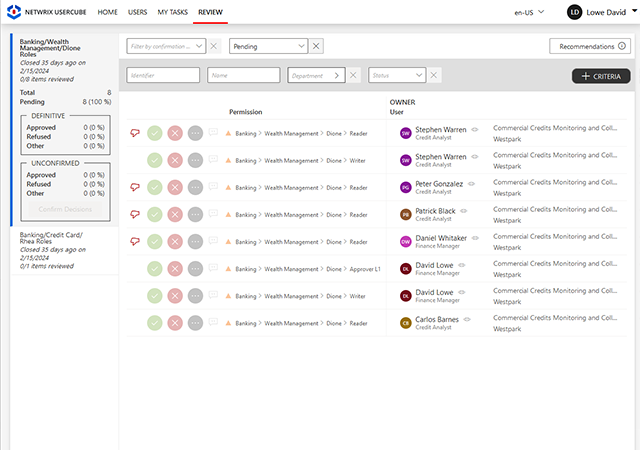

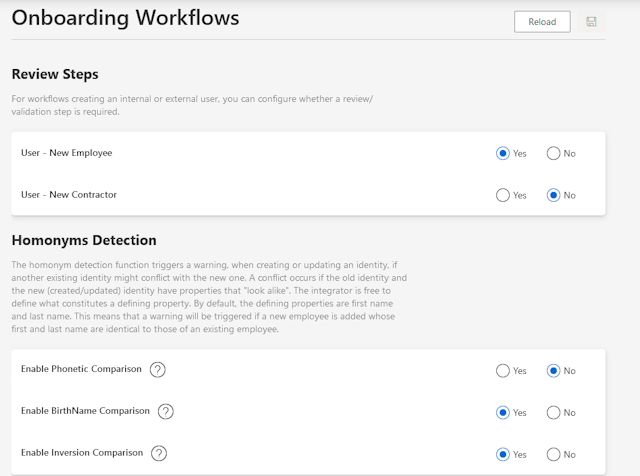

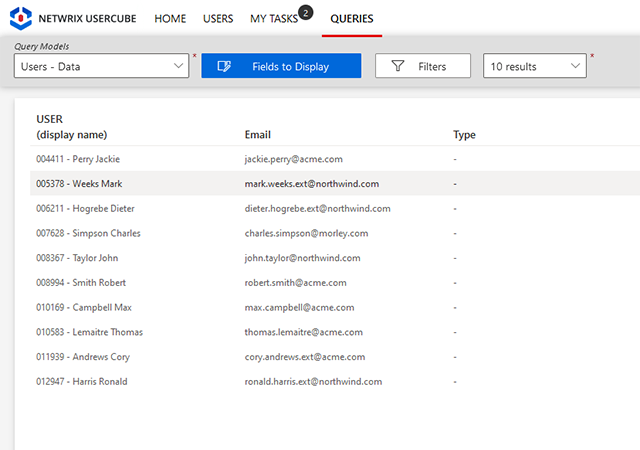

Entusiasme a sus auditores con campañas de acreditación automáticas y la generación de informes de cumplimiento

Disponga de la visión global de su gobierno de la identidad y obtenga fácilmente los datos de soporte que necesita para evidenciar el cumplimiento a través de un extenso conjunto de informes personalizables y un sistema interactivo de solicitud de información para responder a cualquier pregunta del auditor.

_2.png)

_edit.png)